和歌山のプログラミング・システム開発ならシステムキューブ

AVGレスキューCDを使用したマルウェア(File Restore)からの回復例

マルウェアとは悪意のあるソフトウェアです。今回持ち込まれたパソコンは、エクスプローラーなどからFile Restore以外のファイルが見えなくされていました。

Windowsを起動すると、ダミーの警告ウィンドウが複数表示され、File Restoreに入金しなければ、回復できないという印象を与えます。

このFile Restoreに支払うことによって、ファイルが回復されるという、人質系のマルウェアですが、ここで支払いを行ってしまうと、マルウェア作者にさらなる開発資金を与えてしまうことになります。

このようなマルウェアをパソコンから削除するには、いろいろな方法があるようです。

検索してみて、一つの方法として挙げられるのは、架空の登録コードを入力しライセンス認証を行って回復するものですが、このようなマルウェア上での操作はできれば行いたくありません。

このマルウェアの変種で同じ解決法では解除できないかもしれず、逆に事態を悪化させるなど、リスクが高いためです。

既存システム以外から起動する回復用ブートCDを利用した駆除を行って見ることにしました。

今回AVG レスキューCDを利用した回復手順を書いてみます。

準備

http://www.avg.co.jp/avg-rescue-cd

上記URLから無料ダウンロードをクリックし、

レスキュー CD (CD 作成用)

をダウンロードします。このISOファイルをCD-Rにディスクイメージを書き込みます。

今回はImgBurnというライティングソフトを利用し、ISOイメージをCD-Rに記録しました。

100MBを下回る程度のサイズですので、CD-Rで十分です。

この書き込みにはマルウェアに感染していない、書き込み可能ドライブを備えた他のPCが必要になります。

マルウェアに感染したPCは他のマルウェアやウィルスに感染している可能性が高いので、ネットワークケーブルを抜いておきます。

レスキューCDの実行

マルウェアの感染をしてしまったパソコンにCD-Rを入れ、BIOSから光学ドライブからのブートを選択します。

この辺りはメーカー、機種によって違いますので、ブートオプションの選択方法は調べてください。

今回DELL機ではF12キーでした。

CD-Rからブートされると、CD-Rドライブから最小構成のLINUXの起動が始まりますので、操作が可能になるまで、しばらく待ちます。

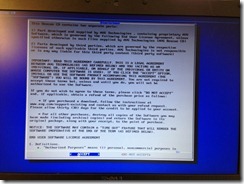

ここでは免責事項を読んで、よろしければACCEPTを選択してください。(マウスは使えません)

最悪この操作によって、データがすべて失われたとしても、自己責任となります。

ここで、ネットワークケーブルを接続します(無線LANは使えません)

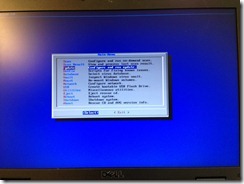

まず定義ファイルをネットワーク越しにアップデートします。

これで定義ファイルが更新されるので、次はメニューからSCANを選びます。

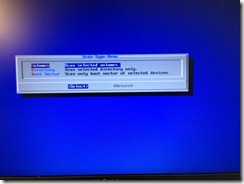

ここで念のためにBootSectorをまず選び、起動プログラムにウィルスが含まれていないかをチェックします。

問題がなければ、Volumeを選択し、マルウェアを駆除したいハードディスクを選びます。

/mnt/sda1という形で、linuxの形式でドライブが表示されますが、サイズなどでどのドライブかを判別してください。

内蔵のハードディスクすべてを選ぶとよいでしょう。

ScanOptionは、一通りすべてをチェック対象にします。

スキャンが始まります。ディスクの使用量によって、それなりに時間がかかりますので、しばらく置いておきます。

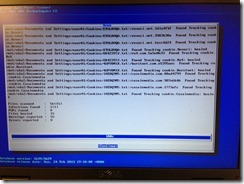

早速File Restoreの実行部分が検出されました。Trojan horse Generic_sと認識されるので、トロイの木馬です。

トロイの木馬とは有益なソフトウェアのふりをしてシステムに侵入するタイプのマルウェアです。

File Restoreの実行部分はexeファイルですが、ファイル名はランダムに生成されますので、この画面のファイル名とは異なるはずです。

他のマルウェアに感染している事態も考え、最後まで実行します。

幸いにして、スキャン終了して、File Restore以外はトラッキングクッキーのみでした。

トラッキングクッキーはweb閲覧履歴を追跡されるだけで、直接被害を及ぼすことはありません。

ここでHealを選択しました。

あとはメインメニューからリブートをおこないます。

Windowsを立ち上げるにあたって、用心のために、ネットワークケーブルは外しておきます。

CD-Rもドライブから取り除きます。

Windowsの作業

起動すると、不正な警告ウィンドウは表示されず、File Restoreは機能を停止しているようです。

しかしながら、スタートメニューを開いてもFileRestore以外のファイルは表示されず、エクスプローラーを開いても、ファイルは表示されません。

これはFile Restoreがコンピュータ内のすべてのファイルを不可視属性に設定してしまっているからで、これはFile Recoveryを取り除いても、元には戻りません。

またスタートメニューはすべて削除されています。

あまりの悪質さに怒りがこみ上げますが、どう解決していくかを探らねばなりません。

不可視属性にされたファイルをすべて解除するには、Unhideというアプリケーションを利用すればできました。

http://www.bleepingcomputer.com/download/unhide/

これを利用すれば、エクスプローラーからファイルがみられるようになり、デスクトップ上のファイルなども回復してきます。

しかし依然削除されてしまったスタートメニューはからのままです。

これを解決するためには、セーフモードでのシステムの復元を行うことにしました。

セーフモードでの復元を行う場合は、Unhideの作業は必要なかったかもしれません。

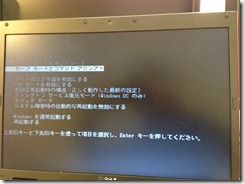

セーフモードはWindows起動時にF8キーを押すことで、セーフモードでの起動を選ぶことができます。

ここでセーフモードを選択します。

セーフモードで立ち上げて、スタートメニューからファイル名を指定して実行をえらび、

msconfig

と入力してOKをクリックします。

システムの復元の起動をクリックし、復元メニューから、マルウェア感染前の復元ポイントを選択します。

復元が完了するまで、待ち、再起動後に復元が成功した旨が表示されれば、スタートメニューが復元しているはずです。

作業完了後は、アンチウィルスソフトの定義ファイルを更新してシステム全スキャン、Adobe Reader、Flash Player、Java Updateをきっちりとしておきます。

マルウェアに感染しないために

今回の出来事で、ユーザーの方に一番注意していただきたいのは、出所のわからない回復ツールや、復元ツールをインストールしないようにしてください、ということです。

すべてがそこをきっかけにしています。

バナー広告や、ポップアップ広告で表示されるものは、安全である保障はありません。

そのようなものは、むしろ危険です。

また検索などでファイル復旧などで表示されるからといって、安全である保障はありません。

このようなマルウェアは安全なファイル復旧ソフトとまったく同じや、紛らわしい名前で様々な場所に配置されています。

筆者の場合、どうしても必要であれば、窓の杜のライブラリを探し、ここになければ、かなり慎重になって調査します。

窓の杜であれば安全という保証はありませんが、ライブラリにあるものは、それなりの調査が行われているであろうと想像できるからです。

このようなマルウェアがWindowsのシステムに侵入するには、Windows、AdobeやJavaなどの既知の脆弱性を利用することが多いです。

アップデートをすべて最新の状態にしておくことはわずかな手間で、これらの作業に時間を使う必要を減らせるのです。

最悪すべてリカバリになり、データのバックアップがなければ、すべてを復旧できない可能性は非常に高いです。